醫(yī)療物聯(lián)網(wǎng)和可穿戴設(shè)備的安全設(shè)計

41

41

Walter N. Maclay

Walter N. Maclay

原標(biāo)題:醫(yī)療物聯(lián)網(wǎng)和可穿戴設(shè)備的安全設(shè)計

醫(yī)療物聯(lián)網(wǎng)(IoMT)和可穿戴設(shè)備(如智能手環(huán)、連續(xù)血糖監(jiān)測儀、心臟起搏器)涉及患者敏感數(shù)據(jù)(如生命體征、健康記錄)和關(guān)鍵醫(yī)療操作(如藥物輸送、急救響應(yīng)),其安全設(shè)計需覆蓋數(shù)據(jù)隱私、設(shè)備完整性、通信可靠性三大核心領(lǐng)域。以下是系統(tǒng)性安全設(shè)計框架與關(guān)鍵措施:

一、安全威脅與風(fēng)險分析

1. 主要威脅類型

| 威脅類型 | 典型場景 |

|---|---|

| 數(shù)據(jù)泄露 | 未經(jīng)授權(quán)訪問患者健康記錄(如通過藍(lán)牙/Wi-Fi竊聽)。 |

| 設(shè)備篡改 | 攻擊者通過物理或無線方式修改設(shè)備固件(如植入式設(shè)備參數(shù)被惡意篡改)。 |

| 通信劫持 | 中間人攻擊(MITM)篡改醫(yī)療指令(如錯誤劑量或時間發(fā)送至胰島素泵)。 |

| 拒絕服務(wù)(DoS) | 攻擊設(shè)備通信協(xié)議導(dǎo)致服務(wù)中斷(如干擾遠(yuǎn)程監(jiān)護(hù)系統(tǒng))。 |

| 側(cè)信道攻擊 | 通過功耗分析或電磁泄漏推斷設(shè)備操作(如破解加密密鑰)。 |

2. 風(fēng)險等級劃分

高風(fēng)險:直接威脅生命安全的設(shè)備(如心臟起搏器、麻醉機(jī))。

中風(fēng)險:涉及敏感數(shù)據(jù)但非直接致命的設(shè)備(如血糖儀、運(yùn)動手環(huán))。

低風(fēng)險:非醫(yī)療關(guān)鍵數(shù)據(jù)設(shè)備(如健康追蹤APP,但需符合隱私法規(guī))。

二、安全設(shè)計核心原則

1. 縱深防御(Defense in Depth)

多層防護(hù):從硬件到應(yīng)用層構(gòu)建安全屏障,例如:

硬件層:安全啟動(Secure Boot)、物理防篡改檢測。

通信層:端到端加密(如 TLS 1.3)、消息認(rèn)證碼(MAC)。

應(yīng)用層:訪問控制、異常行為檢測。

2. 最小權(quán)限原則

限制設(shè)備功能與數(shù)據(jù)訪問權(quán)限,例如:

僅允許醫(yī)生賬戶修改起搏器參數(shù)。

可穿戴設(shè)備僅在用戶授權(quán)后共享數(shù)據(jù)至云端。

3. 隱私保護(hù)設(shè)計(Privacy by Design)

數(shù)據(jù)最小化:僅收集必要數(shù)據(jù)(如心率而非完整心電圖)。

匿名化處理:對傳輸數(shù)據(jù)脫敏(如哈希化患者ID)。

合規(guī)性:符合 HIPAA(美國)、GDPR(歐盟)等法規(guī)。

三、關(guān)鍵安全技術(shù)措施

1. 硬件安全

安全啟動(Secure Boot)

確保設(shè)備僅運(yùn)行廠商簽名的固件,防止惡意代碼注入。

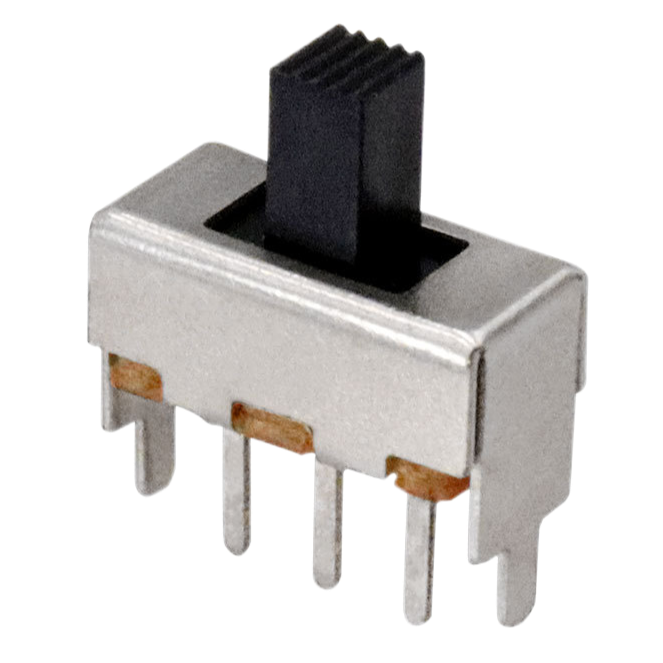

防篡改檢測

通過物理傳感器(如光敏電阻、加速度計)檢測設(shè)備外殼打開或位置異常。

安全存儲

使用硬件加密模塊(如 HSM)存儲密鑰和敏感數(shù)據(jù)。

2. 通信安全

加密協(xié)議

采用 AES-256 加密數(shù)據(jù),TLS 1.3 保護(hù)傳輸通道。

認(rèn)證機(jī)制

雙向認(rèn)證(如 ECDHE 密鑰交換)確保設(shè)備與云端身份合法。

抗重放攻擊

通信消息中加入時間戳和隨機(jī)數(shù)(Nonce),防止消息重復(fù)利用。

3. 軟件安全

固件更新安全

增量更新(Delta Update)減少傳輸風(fēng)險,數(shù)字簽名驗(yàn)證更新包完整性。

運(yùn)行時防護(hù)

內(nèi)存保護(hù)(如 ARM TrustZone)隔離敏感代碼。

異常行為檢測(如 AI 模型監(jiān)控心率數(shù)據(jù)是否符合生理規(guī)律)。

4. 用戶身份與訪問管理

多因素認(rèn)證(MFA)

結(jié)合生物識別(指紋)、硬件令牌(如 YubiKey)和密碼。

設(shè)備綁定

通過藍(lán)牙配對或 NFC 確保設(shè)備僅與授權(quán)終端(如醫(yī)生手機(jī))通信。

四、安全測試與驗(yàn)證

1. 測試類型

| 測試類型 | 方法 |

|---|---|

| 滲透測試 | 模擬黑客攻擊(如模糊測試、中間人攻擊)。 |

| 模糊測試(Fuzzing) | 向設(shè)備輸入隨機(jī)或畸形數(shù)據(jù),檢測崩潰或漏洞。 |

| 側(cè)信道分析 | 檢測功耗、電磁輻射是否泄露密鑰。 |

| 合規(guī)性測試 | 驗(yàn)證是否符合 FDA、IEC 62304 等醫(yī)療設(shè)備安全標(biāo)準(zhǔn)。 |

2. 持續(xù)監(jiān)控

日志審計:記錄所有關(guān)鍵操作(如參數(shù)修改、固件更新)。

威脅情報:訂閱漏洞數(shù)據(jù)庫(如 MITRE ATT&CK)及時更新防護(hù)策略。

五、典型案例與最佳實(shí)踐

1. 案例:心臟起搏器安全設(shè)計

安全措施:

硬件:安全啟動、防篡改傳感器。

通信:專用醫(yī)療頻段加密(如 MICS 402-405MHz)。

固件:僅允許通過醫(yī)生終端遠(yuǎn)程更新,需雙重授權(quán)。

效果:成功抵御 2017 年 FDA 通報的無線劫持漏洞。

2. 最佳實(shí)踐

安全左移(Shift Left):在開發(fā)早期嵌入安全設(shè)計(如威脅建模)。

供應(yīng)鏈安全:驗(yàn)證組件供應(yīng)商是否符合 ISO 13485(醫(yī)療質(zhì)量管理)。

應(yīng)急響應(yīng):建立漏洞披露計劃(如公開賞金計劃)鼓勵社區(qū)協(xié)作。

六、未來趨勢

AI 驅(qū)動的安全

使用機(jī)器學(xué)習(xí)檢測異常行為(如心率驟降與運(yùn)動模式不符)。

量子安全加密

提前布局抗量子計算攻擊的算法(如 NIST 后量子密碼標(biāo)準(zhǔn))。

零信任架構(gòu)

默認(rèn)不信任任何設(shè)備或用戶,持續(xù)驗(yàn)證身份與權(quán)限。

總結(jié)

醫(yī)療物聯(lián)網(wǎng)與可穿戴設(shè)備的安全設(shè)計需以患者生命安全為核心,通過硬件加固、通信加密、軟件防護(hù)、用戶認(rèn)證構(gòu)建多層次防御體系。同時,需結(jié)合合規(guī)性測試、持續(xù)監(jiān)控和應(yīng)急響應(yīng)確保長期安全性。未來需關(guān)注 AI 與量子安全等新技術(shù),以應(yīng)對日益復(fù)雜的威脅環(huán)境。

責(zé)任編輯:David

【免責(zé)聲明】

1、本文內(nèi)容、數(shù)據(jù)、圖表等來源于網(wǎng)絡(luò)引用或其他公開資料,版權(quán)歸屬原作者、原發(fā)表出處。若版權(quán)所有方對本文的引用持有異議,請聯(lián)系拍明芯城(marketing@iczoom.com),本方將及時處理。

2、本文的引用僅供讀者交流學(xué)習(xí)使用,不涉及商業(yè)目的。

3、本文內(nèi)容僅代表作者觀點(diǎn),拍明芯城不對內(nèi)容的準(zhǔn)確性、可靠性或完整性提供明示或暗示的保證。讀者閱讀本文后做出的決定或行為,是基于自主意愿和獨(dú)立判斷做出的,請讀者明確相關(guān)結(jié)果。

4、如需轉(zhuǎn)載本方擁有版權(quán)的文章,請聯(lián)系拍明芯城(marketing@iczoom.com)注明“轉(zhuǎn)載原因”。未經(jīng)允許私自轉(zhuǎn)載拍明芯城將保留追究其法律責(zé)任的權(quán)利。

拍明芯城擁有對此聲明的最終解釋權(quán)。

產(chǎn)品分類

產(chǎn)品分類

2012- 2022 拍明芯城ICZOOM.com 版權(quán)所有 客服熱線:400-693-8369 (9:00-18:00)

2012- 2022 拍明芯城ICZOOM.com 版權(quán)所有 客服熱線:400-693-8369 (9:00-18:00)